To czarny dzień dla bezpieczeństwa naszych androidów. Ledwo co pisaliśmy o rezultatach badań naukowców z Uniwersytetu Indiana, a tu pojawiają się kolejne doniesienia o potencjalnym zagrożeniu dla naszego sprzętu. Zespół badawczy z George Mason University zmodyfikował androidowe sterowniki USB umożliwiając na włamanie się i przejęcie kontroli nad komputerem. Brzmi strasznie?

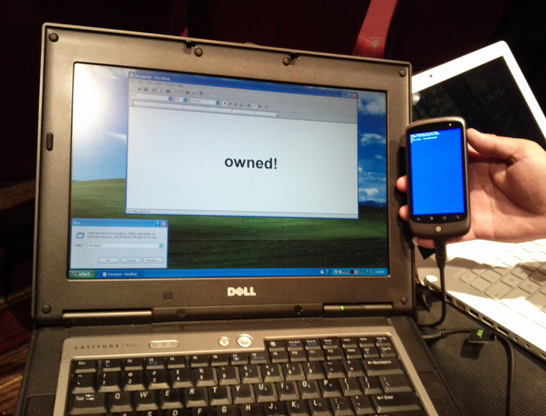

Niezależnie od wyników badań z Indiana, dwójka naukowców z George Mason University opracowała oprogramowanie zmieniające właściwości sterowników USB tak, by mogły potajemnie uruchamiać ataki podczas – chociażby – ładowania telefonu lub synchronizacji danych. Exploit wykorzystuje przy połączeniu funkcjonalności sterowników klawiatury bądź myszy. To pozwala atakującemu na wysyłanie komend lub gesty myszy aby ukraść pliki, pobrać i zainstalować malware lub jakąkolwiek inną czynność pozwalającą na przejęcie kontroli nad komputerem. Exploit działa, ponieważ protokół USB może zostać wykorzystany do podłączenia jakiegokolwiek urządzenia bez konieczności jego autoryzacji.

Spreparowane sterowniki potrafią zidentyfikować system operacyjny wykorzystywany na urządzeniu do którego się podłączamy. OSX i Windows informują okienkiem pop-up o nowo podłączonym urządzeniu, jednakże nie istnieje łatwo rozpoznawalny sposób na stwierdzenie czy proces połączenia został zatrzymany. Maszyny pracujące na Linuksie nie wyświetlają ostrzeżenia, więc użytkownik nie ma pojęcia, że dzieje się coś niedobrego. Tym bardziej, że zwykła mysz i klawiatura działają poprawnie.

Exploit może być użyty na jakimkolwiek urządzeniu wykorzystującym do komunikacji port USB, tak pomiędzy telefonem i komputerem, jak i pomiędzy dwoma telefonami. Badacze stworzyli dwie wersje aplikacji wykorzystującej exploita, działającej na komputerze oraz na telefonie z systemem Android. W tym drugim wypadku wykorzystano w tym celu modyfikację wykorzystywanego w systemie jądra.

Jak stwierdzili naukowcy, na chwilę obecną nie ma możliwości by zabezpieczyć się przed ewentualnością ataku w ten sposób. Systemy operacyjne powinny zostać wyposażone w łatwą i czytelną funkcję odrzucania nieznanych połączeń USB, a także ostrzegania o nietypowych zachowaniach połączeń.

Pamiętajmy, że póki co są to efekty badań akademickich i nie muszą one przekładać się na cały rynek elektroniczny. Zachowujmy jednak maksymalną ostrożność przy pobieraniu aplikacji, instalacji programów z nieznanych źródeł, czy – jeśli zachodzi taka konieczność – instalacji MODów czy rootowaniu telefonów.

Comments are closed.