authToken to jeden ze sposobów autoryzacji usług w Androidzie, mechanizm jest podobny do ciasteczek tworzonych przez serwery WWW.

Po zalogowaniu się przez użytkownika w aplikacji (np. Facebook, Twitter, Google – synchronizacja, etc) na telefonie zostaje utworzony token, dzięki któremu użytkownik otrzymuje autoryzację do danych usług.

Taki authToken jest aktywny w telefonie przez 14 dni, użytkownik nie musi ponownie logować się w aplikacji.

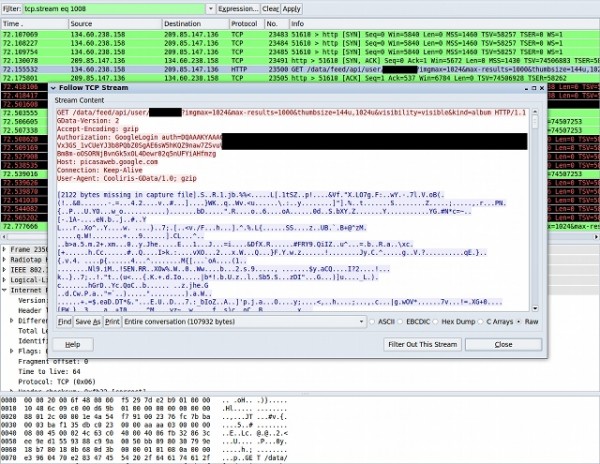

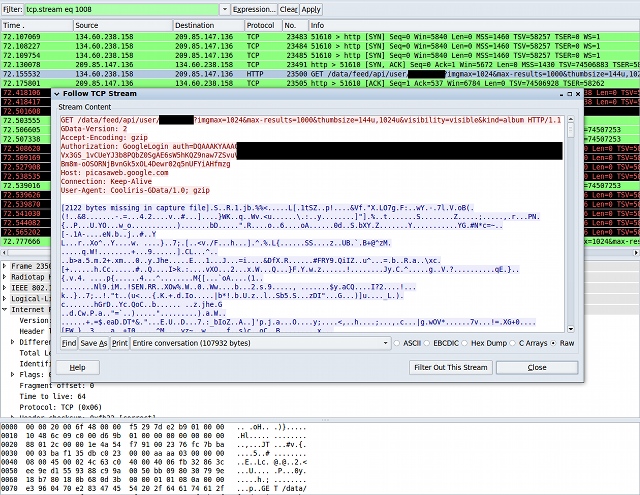

Problem polega na tym, że żądanie autoryzacji authToken’em jest realizowane przez nieszyfrowane połączenie. Teoretycznie można go przechwycić jakimkolwiek snifferem, a potem uzyskać dostęp do konta ofiary. Warto podkreślić, że authTokena można przechwycić z urządzeń, które komunikują się z usługą przez nieszyfrowaną sieć bezprzewodową.

Mechanizm jest więc podobny do kradzieży ciasteczek sesji.

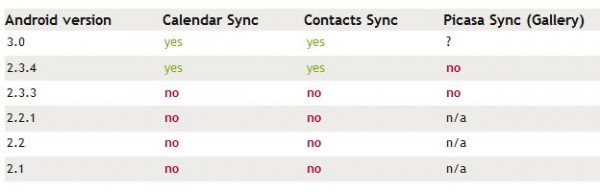

Jeśli chodzi o usługi Google i szyfrowanie połączenie z authTokenem, to sytuacja wygląda tak:

Jak widać, Android 2.3.4 jest już w miarę bezpieczny. Inne aplikacje, (Facebook, Twitter), które używają ClientLogin nie wprowadziły jeszcze zabezpieczeń, tj. szyfrowanego połączenia.

Użytkownik, który chce uniknąć potencjalnego włamania na swoje konto, powinien unikać nieszyfrowanych sieci WiFi, lub zaktualizować system do wersji 2.3.4 i aplikacje do wersji „z zabezpieczeniami”.

Comments are closed.