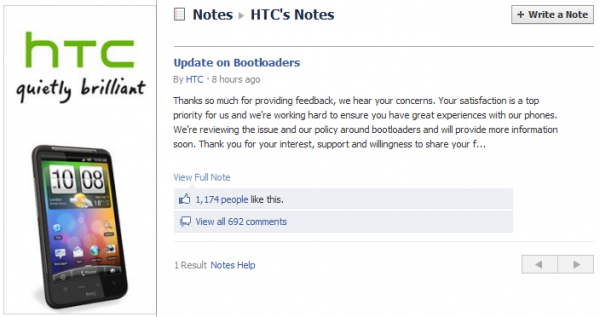

Debiutujący właśnie na rynku amerykańskim HTC EVO 3D będzie – tak jak i HTC Sensation – zablokowany. Niby nic dziwnego, jednak metody zabezpieczeń sprawiają, że odblokowanie któregokolwiek z nich jest na chwilę obecną niemożliwe. Pojawia się jednak światełko w tunel. HTC na swoim Facebook-profilu wyjawił, że rozpatruje sprawy związane z umożliwieniem zdjęcia blokad. Petycja zostanie przyjęta?

Bardzo dziękujemy za przekazanie nam waszych uwag, w które uważnie się wsłuchujemy się. Wasza satysfakcja jest dla nas najwyższym priorytetem i z tego też względu pracujemy bez wytchnienia by zapewnić wam najlepsze doznania podczas użytkowania naszych produktów. Przyglądamy się kwestiom i naszej polityce związanym z bootloaderami i niebawem przekażemy wam na ten temat więcej informacji. Dziękujemy za zainteresowanie, wsparcie i chęć przekazywania nam waszych uwag.

To, na czym polega dokładnie blokada stosowana przez HTC wyjaśnia David Ruddock z AndroidPolice.com. Przede wszystkim chodzi o szyfrowanie. Bootloader sam w sobie zaszyfrowany nie jest. Nikt nie stosuje takich zabiegów. HTC jednak – tak jak Motorola – wykorzystuje podpisane elektronicznie obrazy bootloadera, recovery i jądra. Oznacza to ni mniej, ni więcej, że tak zablokowane urządzenia sprawdzają zgodność kluczy, którymi są podpisane. Oczywiście, jeśli którykolwiek z nich nie jest zgodny, smartfon nie zostanie uruchomiony.

Przeciwieństwem tego są telefony, w których metoda blokady jest znikoma i można ją oszukać tak, by uruchamiający się sprzęt postrzegał obrazy jako poprawnie podpisane. Jest to możliwe dzięki niezaszyfrowanym podpisom, które można zduplikować jeśli pełny obraz RUU (ROM Update Utility) jest dostępny. Istnieją także takie, których sprawdzanie podpisów można po prostu wyłączyć (Nexus One, Nexus S, XOOM).

Obrazy podpisane elektronicznie są praktycznie niemożliwe do odblokowania (używają szyfrowania 256-bitowego). To właśnie m.in. z tego względu DROID 2 i DROID X nie zostały do tej pory złamane (pomijając metody obchodzenia zabezpieczeń „na około”). Metody takie wymagają znalezienia luki w zabezpieczeniach, obrazów z fazy rozwojowej urządzeń lub innych metod, które nie odnoszą się do zaszyfrowanych danych, ale je obchodzą.

Comments are closed.